Era el darrer acte d'una lluita mai vista a la internet catalana, l'enfrontament de la ciutadania favorable al referèndum contra el bloqueig legal i tècnic de les xarxes per part del govern espanyol. Els ciberactivistes que muntaven el sistema que faria possible el que semblava impossible, portaven hores treballant a contra-rellotge i en secret. No es coneixien ni els noms.

Aquesta és una cronologia de com van anar els fets invisibles a internet que, finalment, van permetre el referèndum.

Setembre

Feia setmanes que hi havia escaramusses a la xarxa. El 13 de setembre, la Guàrdia Civil havia entrat a l'operador CDMon de Malgrat de Mar amb una ordre del Tribunal Superior de Justícia de Catalunya (TSJC) de tancament del web oficial del referèndum. La resposta de la gent amb coneixements informàtics va consistir en crear desenes de rèpliques o webs mirall. El govern també s'hi va afegir amb l'obertura d'un nou web amb un nou domini: ref1oct.cat.

El web del referèndum

Cal dir que la primera web del referèndum era un nyap tècnic: experts consultats asseguren que era "un wordpress desactualitzat, amb els connectors (pluggins) desactualitzats, que permetia injecció de codi i contingut". Això vol dir que qualsevol amb coneixements podia ficar-hi un virus o informació falsa. No va passar, però coneixem almenys un hacker que hi va entrar amb facilitat.

El 20 de setembre, la Guàrdia Civil va detenir el responsable tecnològic de la Fundació puntCAT, va obligar a eliminar dominis .cat de webs relacionats amb el referèndum i es va emportar material informàtic de les oficines. Els principals mitjans internacionals se'n van fer ressò, així com a les organitzacions de defensa dels drets digitals, com la Internet Society i l'Electronic Frontier Foundation.

Dos dies després, el 22 de setembre, la policia entrava a casa de Dani Morales, un noi de València que havia publicat un llistat de totes els webs mirall. Li va requisar el mòbil, discos durs i li va canviar les contrasenyes d'un parell de comptes a internet. Després es va saber que els policies encara havien estat compassius perquè les ordres de la jutgessa del TSJC, Mercedes Armas, que ha portat tots els casos relacionats amb el referèndum a Internet, eren d'esborrar la seva identitat de la xarxa. El col·lectiu d'advocats Drets.cat fa qualificar l'actuació de "desproporcionada".En aquests moments la @guardiacivil està realitzant una intervenció a les nostres oficines. pic.twitter.com/j7JeLkjfXO

— Fundació puntCAT (@puntcat) 20 de setembre de 2017

Després d'aquesta detenció, van ser citats a declarar estudiants, dissenyadors web o activistes, la majoria d'entre 21 i 22 anys que havien publicat webs mirall del referèndum sense amagar-se. Tots van ser informats que estaven sota investigació. Tots es van negar a declarar i estan pendents de què passarà. En dies posteriors serien tancades altres webs, inclosa la de l'Assemblea Nacional Catalana.

Web de l'ANC després de ser intervinguda per la Guàrdia Civil

La tècnica utilitzada per Telefònica va ser bloquejar el protocol HTTP, de forma que en comptes de la plana inicial de la web es veia una plana que informava que la Guàrdia Civil havia tancat aquell web.

Les actuacions judicials van anar acompanyades d'una intensa activitat propagandística a les xarxes socials. Bots a Twitter anti-referèndum que difonien informacions falses i van fer bombardejos cibernètics a diversos comptes pro-referèndum. A darrera hora van aparèixer també bots pro-referèndum. I trols amb un objectiu clau: respondre amb comentaris insultants als tuits del president Carles Puigdemont.

De forma innovadora en la història de la infoguerra, el compte a Twitter del president es va convertir no només en instrument de propaganda sinó també en difusor d'informació "útil", com ara els webs alternatius als tancats, o manuals en 140 caràcters per saltar-se la censura.

És impossible posar portes al camp. Seguim! #1Octpic.twitter.com/YJUQpMAtRU

— Carles Puigdemont (@KRLS) 16 de setembre de 2017

Un altre compte clau va ser el de l'activista Julian Assange que va aconseguir suport internacional pel referèndum, inclosa la implicació de ciberactivistes de llegenda com el co-fundador de The Pirate Bay, Peter Sunde.

Mentre tot això passava, el bloqueig a les comunicacions postals havia fet impossible enviar notificacions electorals a la població. De nou internet va servir com a recurs per saltar-se aquesta limitació: el 21 de setembre, des del compte del president s'anunciava la web "On votar?". L'endemà ja hi havia una ordre del Tribunal Superior de Justícia de Catalunya per tancar-la. Voluntaris informàtics van replicar la pàgina a tot arreu: al web, a Telegram, a Twitter, a Facebook, a Whatsapp, etc. Fins i tot en forma d'app a Google Play, que el TSJC va obligar a Google a eliminar.

Aplicació de l'1-O Foto: Govern

El tancament de la web "intancable"

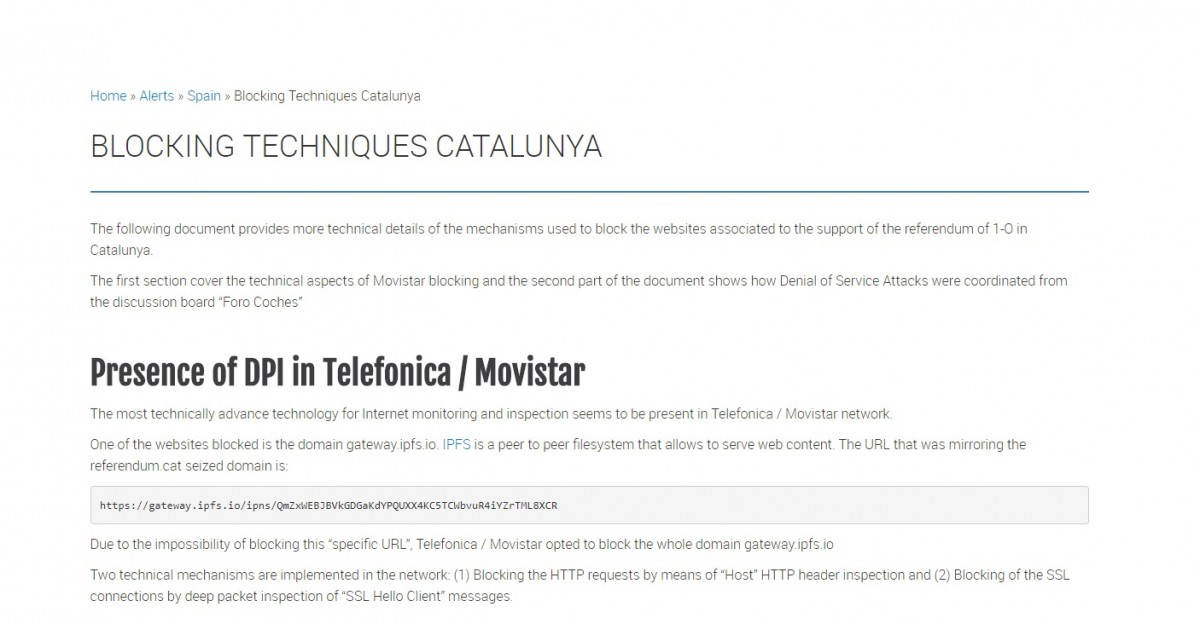

Tot i la prohibició, la web "On votar?" va tardar en ser tancada perquè, com es deia, era "intancable" o gairebé: estava allotjada a una xarxa distribuïda sense un punt central que pogués ser intervingut. La resposta de Telefònica va arribar el 25 de setembre: va tancar la "porta" per on s'accedia als continguts prohibits, el subdomini gateway.ipfs.io, que utilitzaven també altres webs que no hi tenien res a veure, com explica la Fundació Qurium.

La web "On votar" va ser lloada per estar basada en algunes bones idees. Per una banda, per utilitzar al sistema distribuït IPFS, que va complicar el seu tancament, i també perquè estava feta per ser replicada amb facilitat en webs mirall. A més, tenia un sistema força original on s'introduïa el DNI, codi postal i data de naixement i retornava la mesa on tocava votar. Tanmateix, diversos experts van descobrir que el sistema de xifrat tenia un error que permetia a un atacant experimentat descobrir, mitjançant una tècnica avançada, les cinc darreres xifres i lletra dels DNIs. Tècnics consultats confirmen l'error, que justifiquen per les presses amb què es va crear i l'exigència de fer-ho funcionar en un entorn distribuït.

Han pasado ya unos cuantos días desde el #1Oct, así que creo que urge el contar esta historia.

— Sergio Lopez (@slp1605) 4 d’octubre de 2017

A aquestes alçades de la pel.lícula, la lluita pel referèndum omplia la Internet més massiva i casolana: les xarxes de missatgeria. Les actuacions policials havien provocat en les persones pro-referèndum molta desconfiança i por a ser espiats per part del govern espanyol, la qual cosa va provocar una migració en massa cap a la xarxa de missatgeria Telegram, que es publicitava com a més segura. Allà l'ANC tenia un canal informatiu que va ser molt útil per combatre la intoxicació informativa que cada dia saturava més les xarxes socials.

Entrada del canal de l'ANC a Telegram

Però encara que molta gent va provar Telegram, les converses de grup van continuar fent-se a Whatsapp, amb allaus de missatges d'articles de diaris, cartes a la Unió Europea, fotos, vídeos, enquestes, peticions de signatures, avisos de concentracions i mobilitzacions, consells sobre com accedir a les webs tancades, llistats de les webs obertes, avisos de webs falses, coses certes, mitges veritats, mentides totals rere un "fonts fiables diuen...". I el gran debat d'aquells dies: caldria o no caldria portar la papereta de casa?

A mesura que s'arribava a l'1 d'octubre s'instaurava més sensació de perill i alerta. A Whatsapp va córrer massivament l'anunci que el dia del referèndum el govern espanyol tallaria internet. La resposta de la població va ser la descàrrega massiva del programa de xat FireChat, que permet comunicar-se sense necessitat d'internet. El 30 de setembre, els xats de FireChat eren una festa major de gent que creava una zona de xat per al seu poble, ciutat o districte, per si un cas.

Guàrdia Civil en una de les entrades a la seu del CTTI Foto: Cedida

Però ningú, dins aquella cibersocietat civil obsessivament pendent del mòbil i motivada al màxim, va pensar en el més obvi: que el tancament d'internet no fos general, sinó només als llocs claus per a la votació. La tarda del diumenge 30 de setembre i per ordre del TSJC, la Guàrdia Civil va entrar al Centre de Telecomunicacions de Catalunya (CTTI) i va desmantellar el sistema informàtic preparat pel referèndum, inclosa la base de dades de catalans a l'exterior.

L'hora dels ciberactivistes professionals

Un discret grup d'experts informàtics no relacionats amb el Govern, però amb el seu suport, s'havia posat en marxa per muntar un sistema informàtic alternatiu al clausurat. La decisió d'activar el cens universal de votants va complicar-ho més perquè obligava a tenir una base de dades centralitzada, on les meses introduirien els DNI de les persones que votaven. D'aquesta forma s'evitava que ningú votés dos cops. Aquell lloc centralitzat va ser el web Registremeses.com, allotjada a Amazon i protegida per l'escut anti-bombardejos Cloudflare.

A les vuit del matí de l'1 d'octubre, quan el portaveu del Govern Jordi Turull obria oficialment el referèndum, la majoria de col·legis electorals estaven sense internet: la Xarxa Telemàtica Educativa de Catalunya, que dóna connectivitat a les escoles i gestiona Telefònica, havia deixat de funcionar.

Un ordinador en un punt de votació. Foto: Cedida

Per acabar-ho de complicar, mitja hora després de l'obertura dels col·legis electorals, els operadors espanyols ja bloquejaven el domini Registremeses.com. Això volia dir que només es podia accedir a la web del cens teclejant no el seu domini, sinó la seva adreça IP, un reguitzell de números com ara 52.50.25.234. Aquesta adreça IP de la web del cens va ser mantinguda en el màxim secret.

Però, com es manté en secret una adreça a la qual han de connectar-se totes les meses electorals per introduir-hi dades? La solució va ser crear un exèrcit de "proxies" repartit per tot el planeta. Un "proxy" és un dispositiu que fa d'intermediari entre la web del cens i les meses electorals. Quan una mesa volia entrar al web, ho feia amb una app mòbil on posava l'adreça IP del proxy i el proxy la redirigia al web.

¿Com es manté en secret una web a la qual han de connectar-se totes les meses electorals per introduir-hi dades?Els primers proxies es van allotjar a Amazon, on també hi havia el web del cens. El mateix dia 1 d'octubre la jutgessa va enviar un requeriment a Amazon perquè bloquegés les IP tant del web com dels proxies, de forma que no s'hi pogués entrar "des d'Espanya". Es desconeix si l'ordre judicial va arribar a temps a Amazon.

Per connectar-se als proxies les meses necessitaven Internet i la majoria no en tenien. Això es va resoldre utilitzant telèfons, tablets i ordinadors cedits pels veïns. Fonts consultades asseguren que el 4G fallava en algunes zones i es demanava a les persones que esperaven a la cua que posessin el telèfon en mode "avió" per no prendre a les meses la poca cobertura que hi havia. Molts informàtics van prestar anònimament la seva ajuda, com demostra aquest fil de Twitter.

S'ha parlat poc dels herois informàtics. Al nostre col·legi, van lluitar sense descans contra l'atac a la xarxa que estava fent l'Estat.

— QuimTorraPla (@QuimTorraiPla) 2 d’octubre de 2017

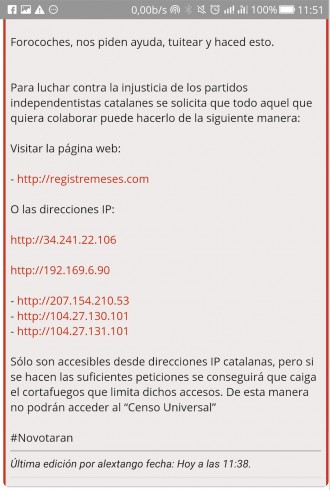

L'"encàrrec" de Forocoches

Dins l'operatiu nocturn de defensa de l'1-O s'havia establert un telèfon d'ajuda a les meses electorals, allotjat en un operador virtual que la Guàrdia Civil no va tancar. Quan els proxies es congestionaven, les meses trucaven i els donaven adreces IP de nous proxies. Algú publicava aquestes adreces IP a Forocoches, en un espai on es justificava que "algú ens ha demanat ajuda", i les IP eren bombardejades. Durant una llarga estona va ser un joc del gat i la rata.

Atacs coordinats

L'informe de la Fundació Qurium confirma que "els atacs van ser coordinats des del fòrum "ForoCoches", on es publicaven les adreces IP alternatives". Però, segons Qurium, "utilitzaven una infraestructura de Denegació de Servei". Això vol dir que Forocoches era la pissarra on s'apuntaven els objectius i algú els atacava des de serveis de pagament del mercat negre o bé feia servir eines pròpies de bombardeig.

La gran incògnita és com s'assabentava ForoCoches de les adreces dels proxies. Segons la investigació de la Fundació Qurium, alguna es van publicar a les xarxes socials de forma innocent. Altres "van ser tan ràpidament bloquejades que ens fa pensar que els operadors van monitorar les connexions que venien dels col·legis electorals, per identificar i sabotejar la infraestructura IT de la votació". Segons Manel Medina, director de l’Equip de Seguretat de la Universitat Politècnica de Catalunya, possiblement "les operadores detectaven el tràfic procedent de les apps de les meses electorals".

Informe de la Fundació Qurium

També hi ha la possibilitat que hi hagués infiltrats a diversos nivells. Una història publicada pel mitjà "El Confidencial" demostra que era possible enganyar el "call center" i registrar-se com a mesa electoral del referèndum sense ser-ho. Això donava accés a les adreces IP dels proxies i, fins i tot, a enviar DNIs a la web del cens, sempre que no haguessin estat utilitzats en la votació.

El ciberactivisme més blanc va ser també al davant del referèndumLa resposta d'Anonymous

A última hora del dia, la web de Forocoches va ser bombardejada pel

moviment Anonymous, que va dur a terme altres accions de protesta per la repressió policial: AnonPlus va fer caure la web de la Comunitat de Madrid i va difondre les bases de dades. Annoymous Espanya va publicar diverses bases de dades de servidors de la policia. La9deAnon va publicar bases de dades del Sindicat Unificat de la Policia.

El ciberactivisme més blanc va ser també al davant del referèndum: Softcatalà va crear una guia de seguretat i privacitat. El col·lectiu de defensa dels drets digitals, X-Net, també en va fer una altra, a més d'un resum dels esdeveniments destinats al públic internacional. Destaca la tasca de Pirates de Catalunya, que té tres membres investigats pels webs mirall.Cuando vas de superhaxor haciendo DDoS en apoyo de la violencia policial e Internet te devuelve el Karma pic.twitter.com/G9XGFrjzUe

— AnonymousBCN (@AnonymousBCN) 1 d’octubre de 2017

Es va donar el cas d'un grup hacktivista, Spanish Electronic Army, que la nit de l'1 d'octubre va difondre informació privada de la web d'Esquerra Republicana de Catalunya, amb la intenció de protestar contra el referèndum. L'endemà, però, van canviar d'enemic: van publicar una base de dades filtrada de webs de la policia perquè "a causa dels esdeveniments ocorreguts a Catalunya amb la Policia Nacional no ens deixen cap més opció".Debido a los acontecimientos ocurridos en Cataluña con la Policía Nacional no nos dejan más opción.

— SEA (@sea_gob) 1 d’octubre de 2017

DB @policia

https://t.co/JngoimDAP8

Una de les urnes del referèndum. Foto: Martí Albesa

Contra tot pronòstic

I així, contra tot pronòstic, el referèndum es va celebrar gràcies, entre altres factors, a una estructura informàtica i de telecomunicacions que va aguantar fins al final, tot i haver estat muntada de forma tan ràpida i precària, i haver rebut tota mena d'entrebancs per part d'un actor estatal.

El funcionament distribuït es va demostrar com a fórmula guanyadora i la total dependència de Catalunya dels operadors i xarxes espanyoles va passar factura sense pietat, no només en el tancament de webs sinó també en el més silenciós espionatge de la navegació i el correu electrònic dels investigats. Aquest petit país anomenat Catalunya acaba de tenir el privilegi de viure, com un dia Estònia, o avui Ucraïna, una autèntica guerra cibernètica. Ho deia profèticament AnonymousBCN el dia abans de l'1-O. Que dels errors s'aprengui.

Després de molts entrebancs, el referèndum es va celebrar. Foto: Marc Pou

TUITS D'AGRAÏMENT ALS HACKERS:

https://twitter.com/carlesm/status/916045395679174656

https://twitter.com/kcraam/status/915450240391663616

https://twitter.com/didacrios/status/915510690403819520

https://twitter.com/PebrotsOmflats/status/915879387907674112